Опытные хакеры работают так ловко, что пользователь не замечает слежки. Специалисты по кибербезопасности назвали несколько признаков, от батареи до бликов на экране, по которым можно понять, что кто-то шпионит за вашим компьютером.

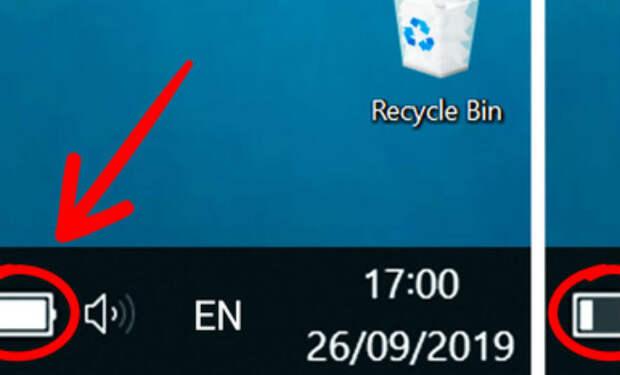

Короткое время автономной работы ноутбука должно насторожить. Это может означать, что процессор обрабатывает дополнительные, скрытые от вас программы.

А еще это же может быть признаком использования мощности чужого компьютера для майнинга.

Резко снизившаяся производительность и частые сбои привычных программ тоже опасны. Вполне вероятно, что одно из декстоп-приложений заражено извне.

Идея заклеивать камеру ноутбука не так странна, каковой на первый взгляд кажется. Сейчас хакеры научились включать камеру без сигнализирующего огонька рядом — человек даже не заметит, как попадет в базу.

Многие не обращают внимание на редиректы из поисковой строки. Списывают это на сбой алгоритма и продолжают заниматься своими делами. Злоумышленники этим и пользуются — подхватить вредоносное ПО будет проще простого.

Свежие комментарии